Einsatzbereiche

Die Einsatzbereiche von OpenVAS sind sehr vielfältig. Der Hauptbereich liegt beim Analysieren von Schwachstellen in Firewalls und Webservern.

Dabei greift es auf verschiedene bekannte Angriffsmuster und bekannter Schwachstellen zurück.

Installation

OpenVAS wird in verschiedenen Editionen angeboten. Die einfachste Ausgabe ist hierbei die Virtual Appliance (Download), welche ohne große Anpassungen auf gängigen Virtualisierungsplattformen wie VirtualBox und VMware ESXi betrieben werden kann.

Im folgenden verwenden wir der Einfachheit halber VirtualBox als Ausgangsbasis.

Nachdem die rund 3.3 GB große OVA Datei heruntergeladen ist, kann diese in VirtualBox eingebunden werden.

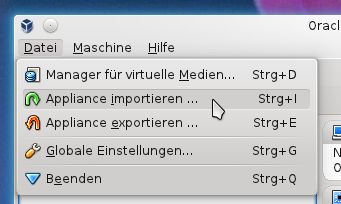

Hierzu auf Datei -> Appliance importieren gehen. Nun die OVF Datei auswählen.

Die weiteren Einstellungen können so übernommen werden.

OpenVAS starten

Bevor wir uns per Webinterface mit OpenVAS verbinden können, müssen wir die virtuelle Maschine zunächst starten.

Nach dem Start muss man sich in der virtuellen Maschine anmelden.

- Benutzername: openvas

- Passwort: openvas

Anschließend wird auch die aktuelle IP Adresse für das Webinterface angezeigt auf welches wir uns nun mit dem Browser verbinden.

Scans / Webinterface

Die Zugangsdaten für das Webinterface lauten wie folgt.

- Benutzername: admin

- Passwort: admin

Im Bereich Quick start können wir direkt mit einem Scan loslegen.

Deep Scan

Um alle Sicherheitslücken aufdecken zu können ist ein Deep Scan äußerst hilfreich.

Daher starten wir zunächst einen neuen Task über Scan Management -> New Task.

Als Scan Config wird Full and very deep gesetzt. Hat man zuvor schon einen Quick Scan durchgeführt kann dieser bei Scan Targets als Ziel ausgewählt werden. Alternativ müssen neuen Hosts über Asset Management -> Hosts angelegt werden.

Nachdem der Task erstellt ist erscheint dieser in der Taskliste und kann über den grünen Play Button gestartet werden.

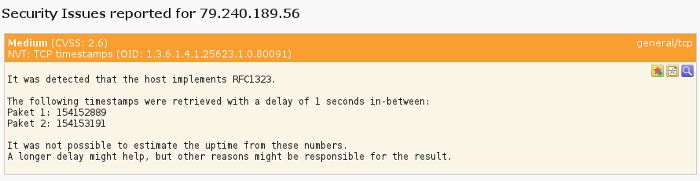

Ergebnisse

Der Quick Scan liefert schon recht gute Ergebnisse. Benutzt man aber beispielsweise den Deep Scan so spricht z.B. auf einer Sophos UTM Firewall auch die Intrusion Prevention an.

Diese Analysiert Pakete / Anfragen auf bestimmte Angriffsmuster. Aus eigener Erfahrung kann ich diesen Scan nur empfehlen denn bisher haben bei mir sämtliche Angriff immer über eben diese Muster stattgefunden.

Fazit

Mit OpenVAS bietet sich eine sehr gute Alternative zum mittlerweile kostenpflichtigen Security Tool Nessus. Wer die Ergebnisse ernst nimmt und analysiert kann seine Infrastruktur wirksam gegen Eindringlinge absichern.

Einen Penetrationstest sollte man vor allem innerhalb vom Unternehmen regelmäßig durchführen.

Quellen: OpenVAS Logo

Ähnliche Artikel

- HAProxy Load Balancer mit Ubuntu / Debian

- Netzwerkgeschwindigkeit mit Iperf testen

- Virtuelle Netzwerkschnittstellen unter Linux mit MacVLAN

- NFS Server einrichten mit Ubuntu

- NFS Client einrichten mit Ubuntu

- FTP Server einrichten mit Ubuntu

- Sicherheit deutscher Atomkraftwerke

- SSH Authentifizierung per Zertifikat unter Ubuntu

- PHP LDAP Authentifizierung und Anbindung

- (PHP) Sicherheit

- (Android) Ortung mit Lookout Mobile Security

- (PHP) Passwörter sicher verschlüsseln

Hinterlasse einen Kommentar